언더그라운드 포럼에서 선전된 최신 랜섬웨어 위협인 블랙 캣(BlackCat)이 서비스형 랜섬웨어 사이버 범죄 시장에 빠르게 침투한 것으로 나타났다.

팔로 알토(Palo Alto) 연구원의 악성코드 분석에 따르면, 한 달도 채 되지 않아 블랙 캣(BlackCat) 그룹은 12명이 넘는 피해자를 침해한 것으로 알려졌다. 팔로 알토는 블로그에 피해자의 이름을 올렸고 피해자 수로 측정한 상위 10개 위협으로 분류했다. 현재 피해자는 미국 5명, 독일 2명, 프랑스·네덜란드·필리핀·스페인에 각각 1명, 최종 피해자의 위치는 알려지지 않았다.

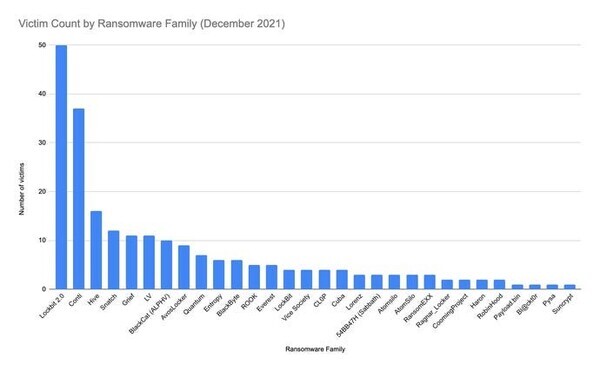

블랙 캣(BlackCat) 그룹은 마감일 전에 지불하는 피해자에 대한 할인과 함께 최대 1,400만 달러의 몸값 지불을 요청했다. 블랙 캣(BlackCat)이 11월부터 시작되었지만 월별 피해자 수로 측정한 두 개의 가장 큰 랜섬웨어 그룹은 계속 록비트(Lockbit) 2.0과 콘티(Conti)다.

2년 된 콘티(Conti) 랜섬웨어는 계속해서 성공을 거두고 있으며 미국 CISA(Cybersecurity and Infrastructure Security Agency) 는 9월 에 콘티(Conti)를 사용한 공격이 증가하고 있다고 경고했다. 보안 연구원들은 8월에 록비트(Lockbit) 2.0으로 명명된 랜섬웨어 프로그램의 재작성 버전이 출시되었다고 경고했다.

위협 인텔리전스 돌 산토스(Doel Santos)에 따르면, 랜섬웨어 플랫폼은 구성 파일을 광범위하게 사용하여 운영자가 특정 피해자에 대한 공격을 사용자 지정하고, 어떤 프로세스를 종료할지 결정하며, 사용자 지정 자격 증명 목록을 사용하여 회사 내에서 측면으로 이동할 수 있도록 한다.

팔로 알토 (Palo Alto)의 유닛 42 팀의 분석가는 "블랙 캣(BlackCat) 랜섬웨어에는 랜섬웨어를 실행할 때 운영자가 활용할 수 있는 수많은 기능이 포함되어 있다"라면서 "이러한 모든 구성은 위협 행위자가 원하는 대로 사용자 지정할 수 있다"라고 말했다.

또한 "일부 경우 블랙 캣(BlackCat) 운영자는 채팅을 통해 피해자를 위협하며, 몸값이 지불되지 않으면 피해자의 인프라에 디도스(DDoS) 공격을 수행할 것이라고 주장했다"고 전했다.

이 소프트웨어는 러스트(Rust) 프로그래밍 언어를 사용하여 한 명 이상의 러시아 개발자가 작성했으며, 아마도 랜섬웨어 그룹이 떠오르는 코딩 언어를 처음으로 채택했을 것으로 추정된다. 러스트(Rust)의 컴파일된 코드의 효율성으로 인해 맬웨어가 암호화를 광범위하게 사용하고 오버헤드가 거의 필요하지 않으면서 많은 기능을 인코딩할 수 있다는 분석이다.

팔로 알토 (Palo Alto) 측은 “러스트(Rust)를 사용하면 맬웨어가 윈도우(Windows) 및 리눅스(Linux) 시스템에서 모두 실행될 수 있으며 개발자가 개별화된 캠페인을 만들 수 있다”고 분석했다.

[저작권자ⓒ CWN(CHANGE WITH NEWS). 무단전재-재배포 금지]